Contexte Client

Funky Wombat Studio - Agence de design graphique et UX/UI

- 10 designers en croissance

- Migration depuis Figma vers solution open-source

- Objectif: autonomie et maîtrise des outils

- Besoin de scalabilité future

Mission

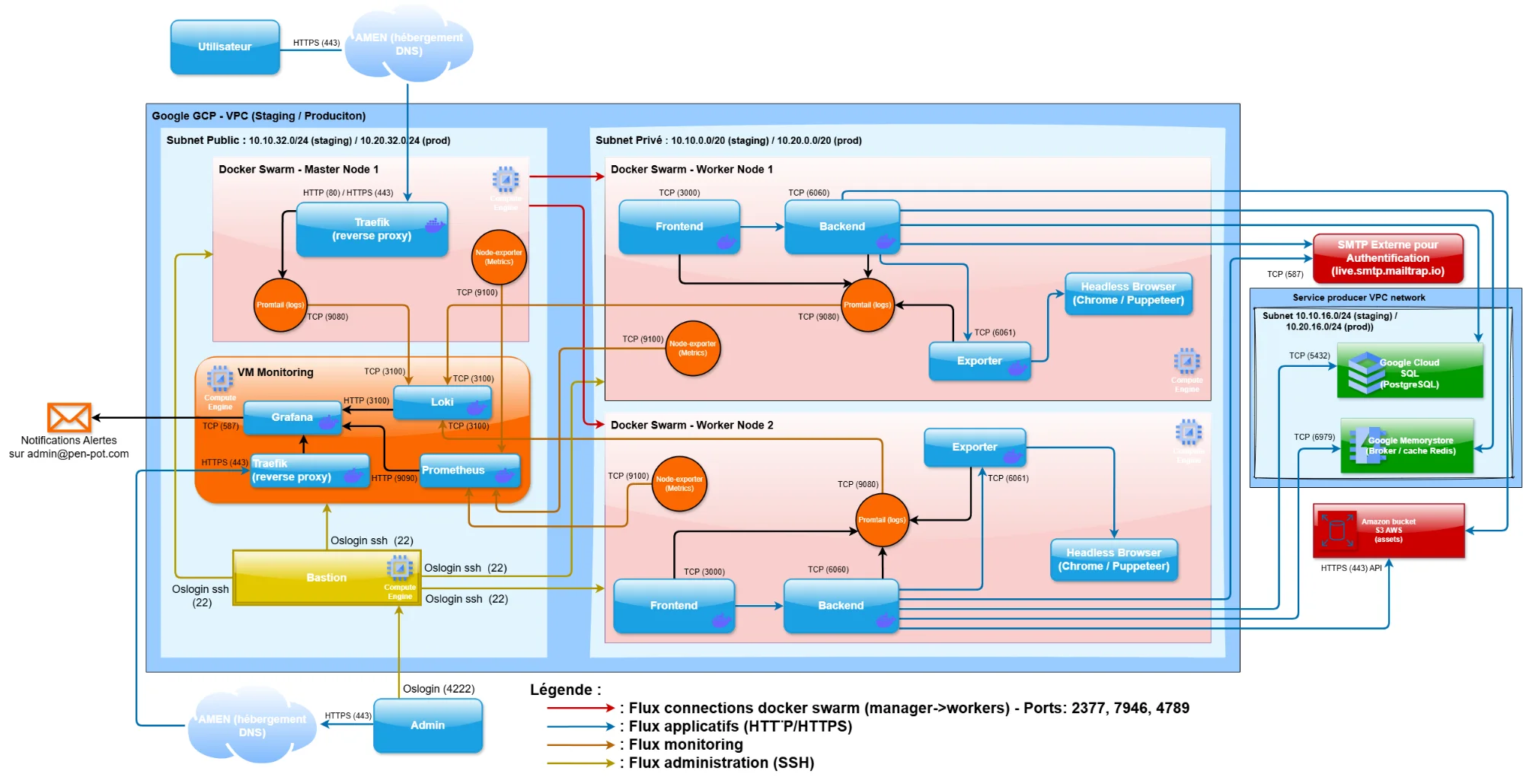

Déployer une instance auto-hébergée de Penpot sur une platform Cloud avec une infrastructure complète, automatisée et sécurisée.

Livrables

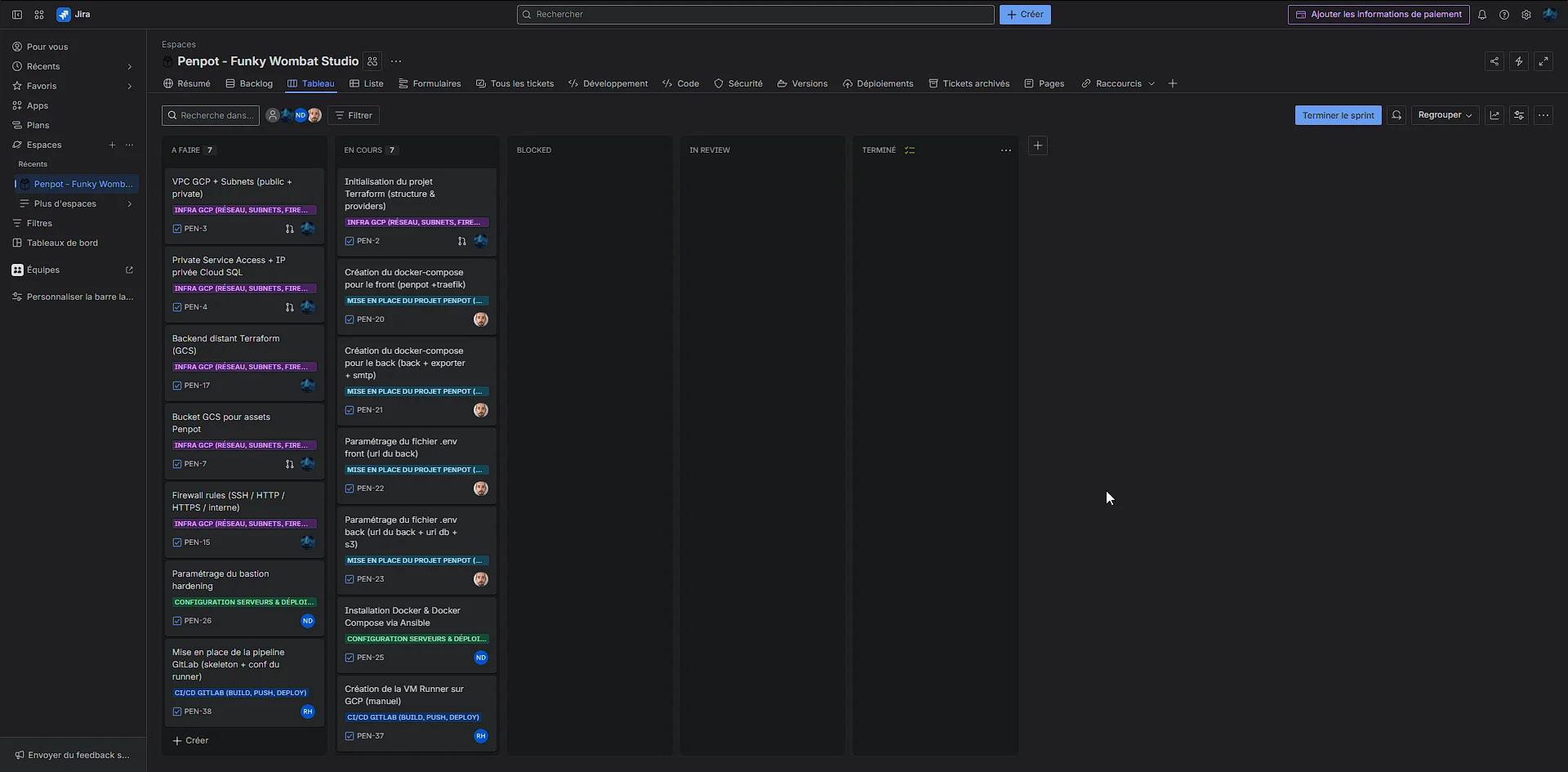

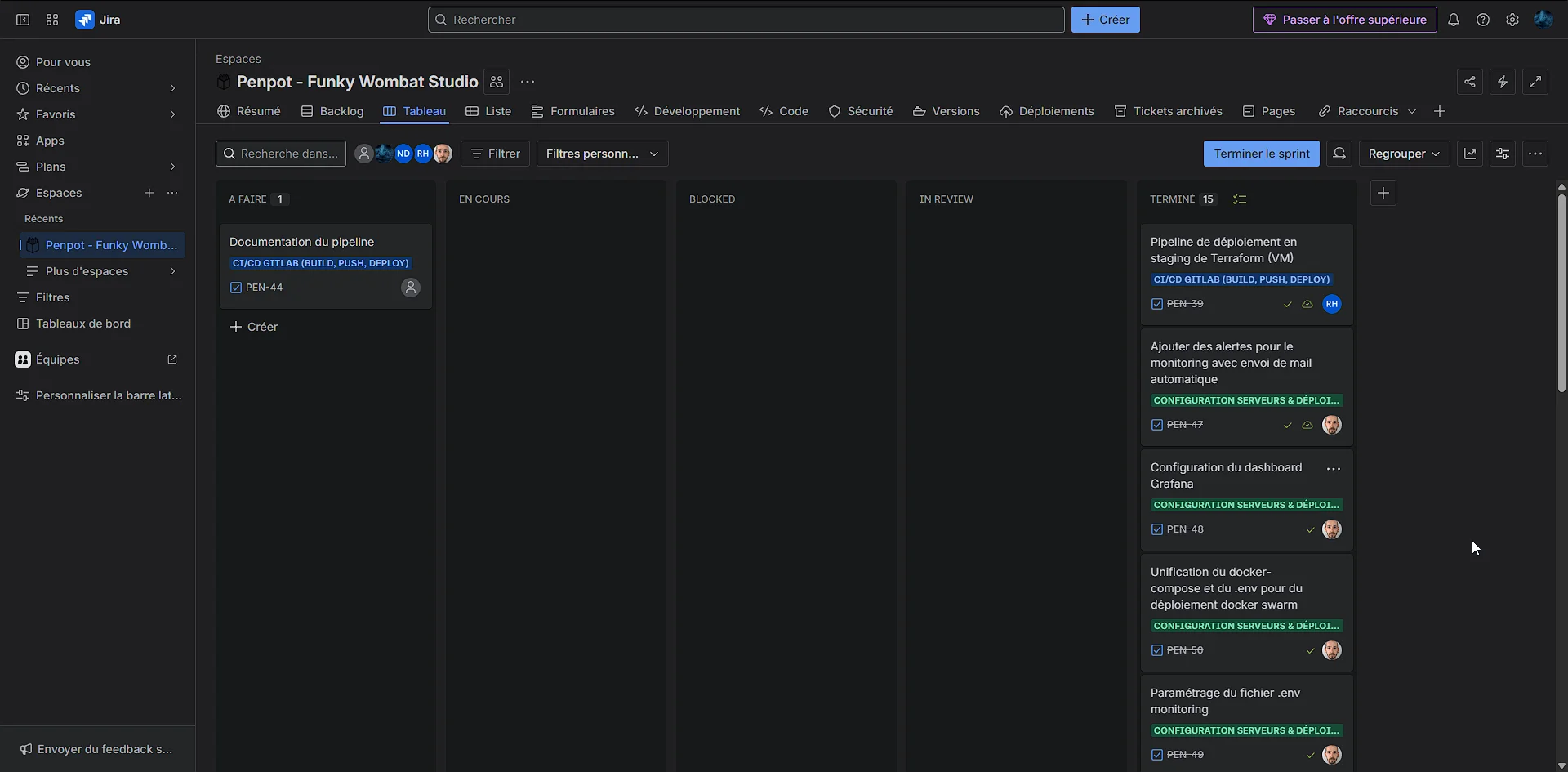

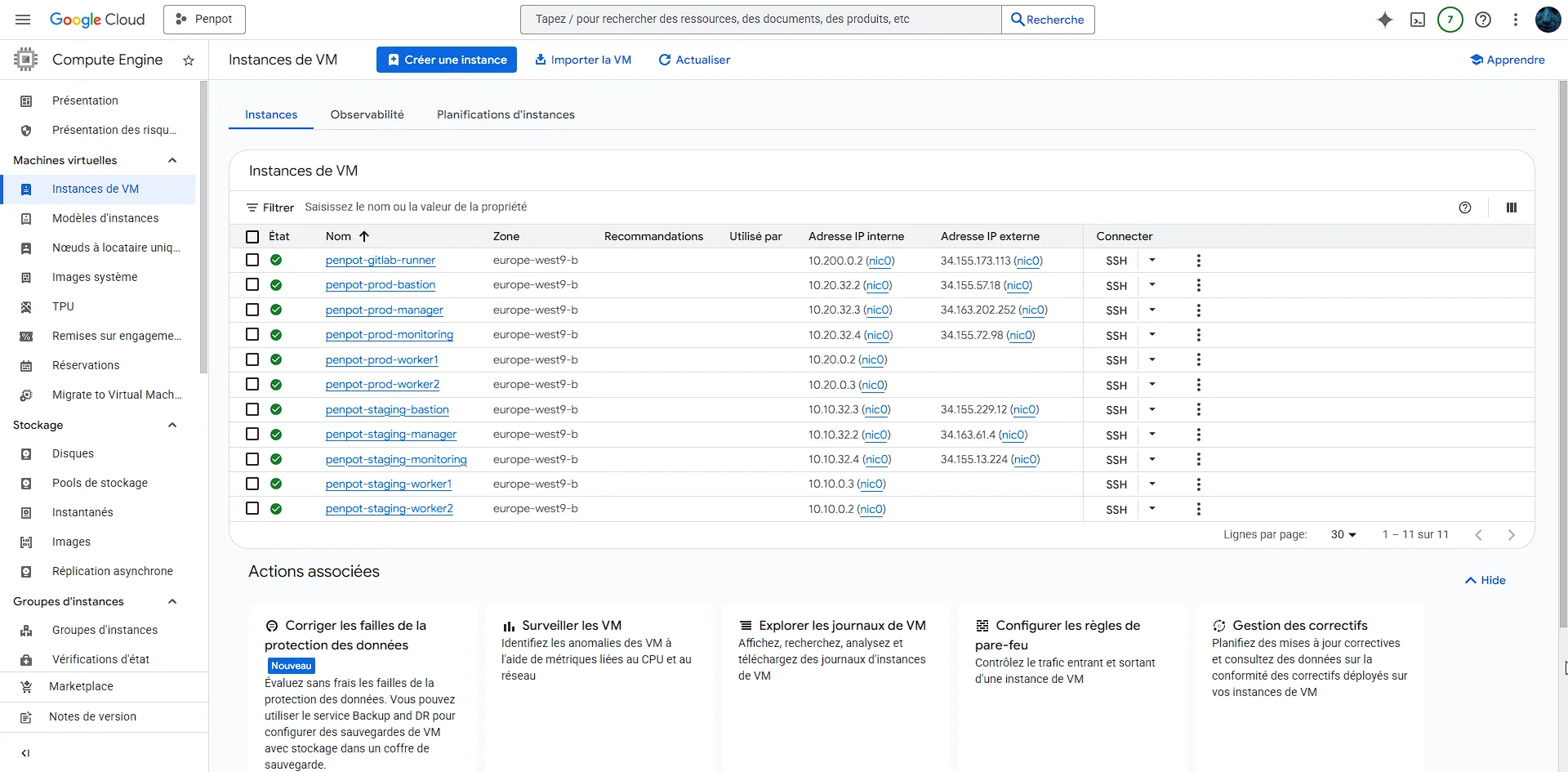

- Infrastructure Cloud (staging + production)

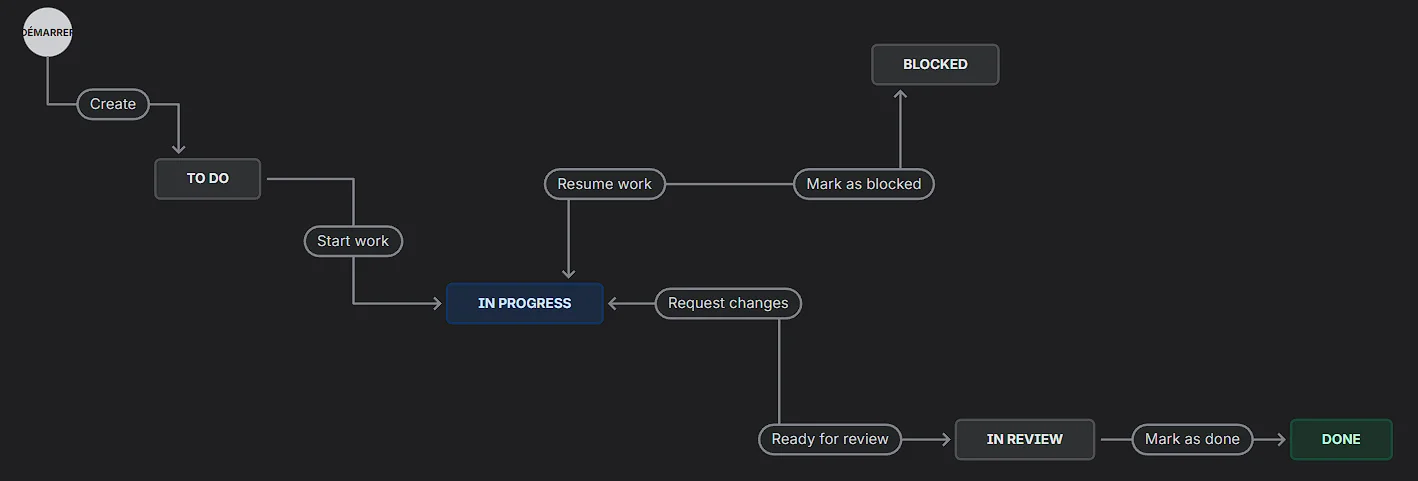

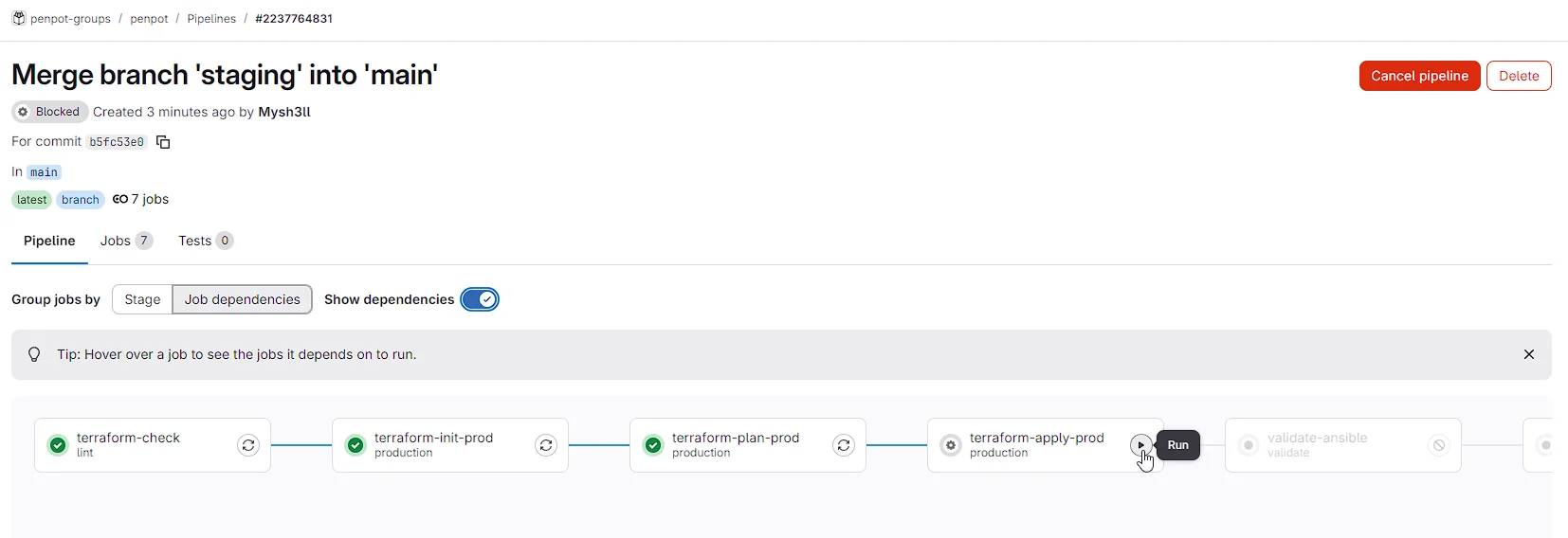

- Déploiement automatisé (Terraform + Ansible)

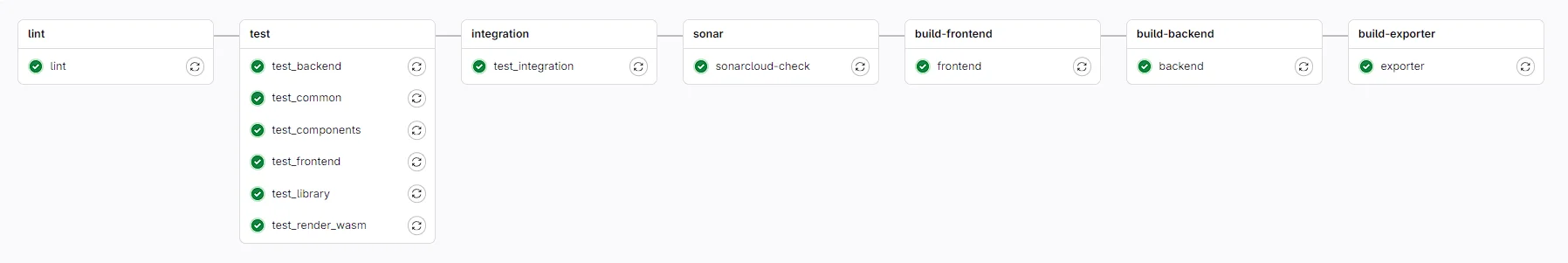

- Pipeline CI/CD GitLab automatisé

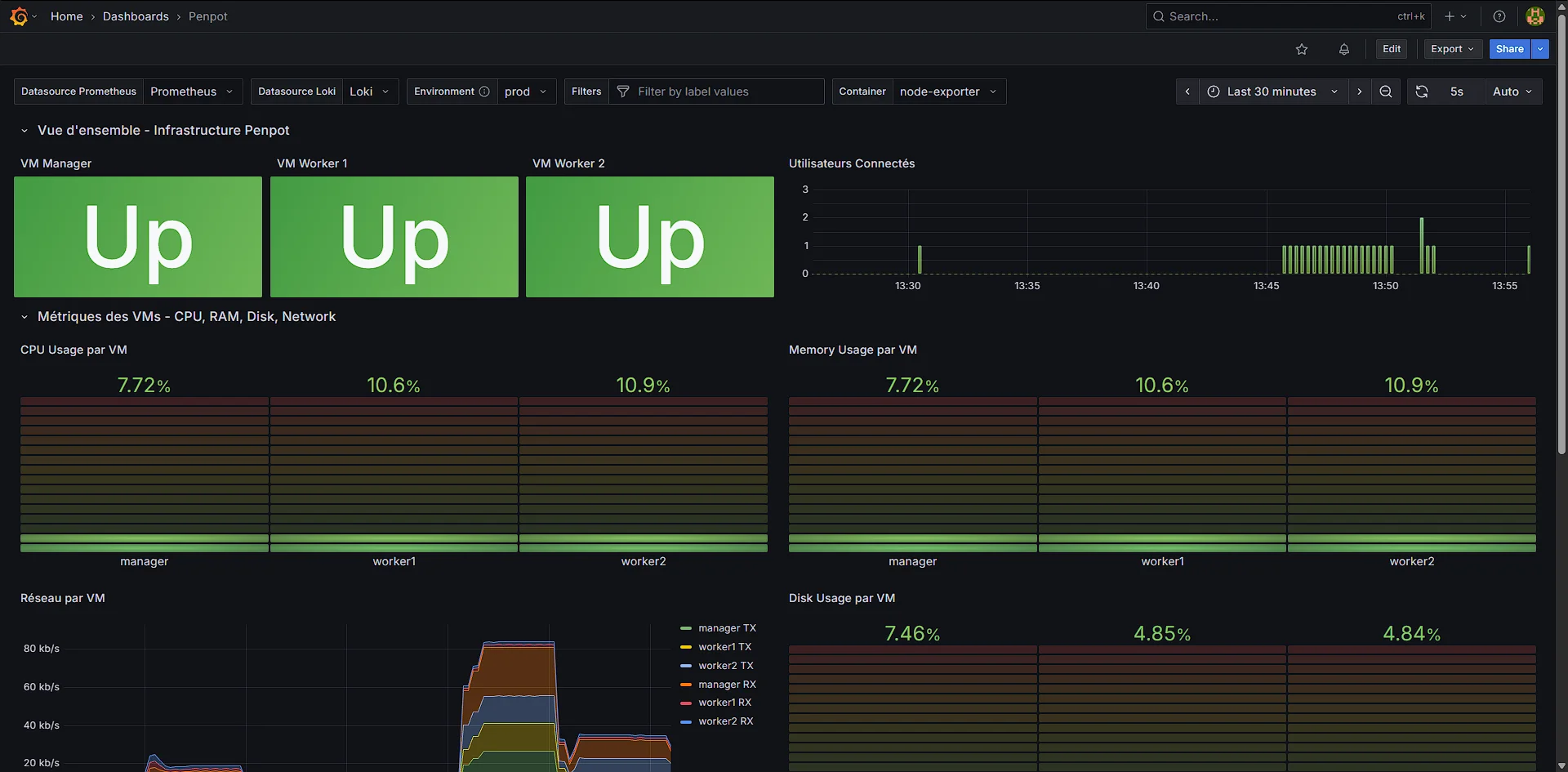

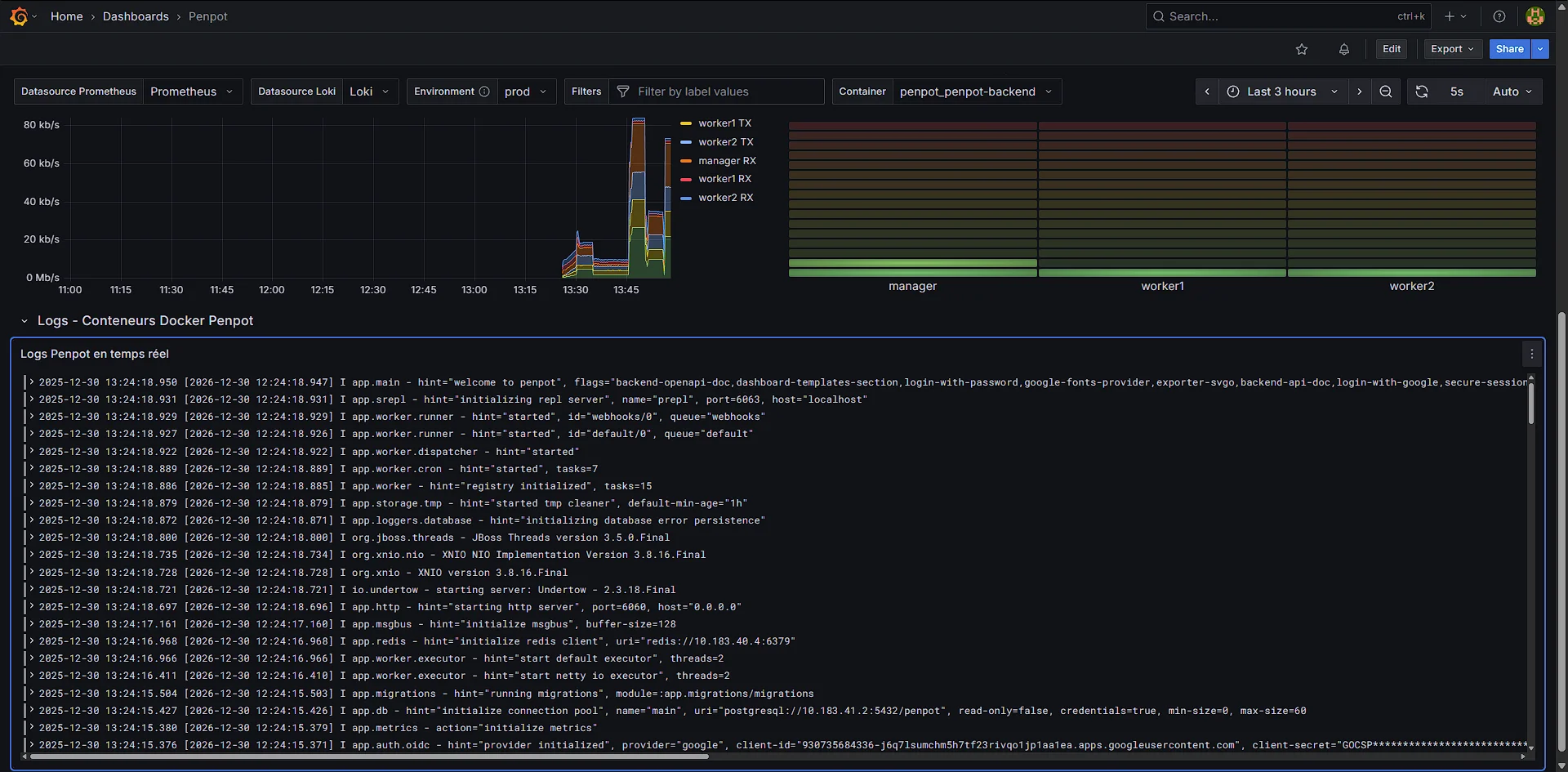

- Stack de monitoring Prometheus/Grafana/Loki

- Documentation technique complète